Όλα όσα πρέπει να γνωρίζετε πότε μολύνεται ο Mac με νέο κακόβουλο λογισμικό Silver Sparrow (09.15.25)

Εάν πιστεύετε ότι ο Mac σας είναι ασφαλής από κακόβουλο λογισμικό, ξανασκεφτείτε το. Οι συγγραφείς κακόβουλου λογισμικού έχουν αποκτήσει πείρα στην εκμετάλλευση τρωτών σημείων διαφόρων πλατφορμών, συμπεριλαμβανομένου του macOS. Αυτό είναι εμφανές στις προηγούμενες μολύνσεις κακόβουλου λογισμικού που στόχευαν Macs, συμπεριλαμβανομένου του κακόβουλου λογισμικού Shlayer και του κακόβουλου λογισμικού Top Results. ανακάλυψε ένα νέο κακόβουλο λογισμικό macOS που μολύνει περισσότερους από 40.000 Mac παγκοσμίως. Αυτή η νέα απειλή ονομάζεται Silver Sparrow. Σύμφωνα με τον Malwarebytes, το κακόβουλο λογισμικό έχει εξαπλωθεί σε 153 χώρες, με τις Ηνωμένες Πολιτείες, το Ηνωμένο Βασίλειο, τον Καναδά, τη Γαλλία και τη Γερμανία με τις υψηλότερες συγκεντρώσεις. Δεν είναι σαφές πόσα από αυτά τα 40.000 είναι M1 Macs και δεν γνωρίζουμε ακριβώς πώς μοιάζει η διανομή.

Οι ερευνητές σημείωσαν ότι παρόλο που το Silver Sparrow αποτελεί μια αρκετά σοβαρή απειλή για τη μολυσμένη συσκευή, δεν παρουσιάζει κακόβουλη συμπεριφορά που συχνά αναμένεται από τα κοινά adware macOS. Αυτό καθιστά το κακόβουλο λογισμικό πιο ενοχλητικό, επειδή οι ειδικοί ασφαλείας δεν έχουν ιδέα τι σχεδιάστηκε να κάνει το κακόβουλο λογισμικό.

Ωστόσο, οι ερευνητές παρατήρησαν ότι το κακόβουλο λογισμικό παρέμεινε έτοιμο να προσφέρει κακόβουλο ωφέλιμο φορτίο ανά πάσα στιγμή. Κατά την έρευνα, το στέλεχος κακόβουλου λογισμικού Silver Sparrow macOS δεν έχει αποδώσει ποτέ κακόβουλο ωφέλιμο φορτίο στις μολυσμένες συσκευές, αλλά προειδοποίησαν τους χρήστες Mac που επηρεάζονται ότι εξακολουθεί να ενέχει σημαντικούς κινδύνους παρά την αδρανή συμπεριφορά του.

Αν και οι ερευνητές δεν έχουν παρατηρήσει ότι το Silver Sparrow προσφέρει επιπλέον κακόβουλα ωφέλιμα φορτία, η συμβατότητα με chip M1, η παγκόσμια εμβέλεια, το υψηλό ποσοστό μόλυνσης και η λειτουργική ωριμότητα καθιστούν το Silver Sparrow μια αρκετά σοβαρή απειλή. Οι ειδικοί ασφαλείας ανακάλυψαν επίσης ότι το κακόβουλο λογισμικό Mac είναι συμβατό με επεξεργαστές Intel και Apple Silicon.

Ακολουθεί ένα δύσκολο χρονοδιάγραμμα για την εξέλιξη του κακόβουλου λογισμικού Silver Sparrow:

- 18, 2020: Malware version 1 (non-M1 version) callback domain api.mobiletraits [.] Com δημιουργήθηκε

- 31 Αυγούστου 2020: Malware version 1 (non-M1 version) υποβάλλεται στο VirusTotal

- 2 Σεπτεμβρίου 2020: το αρχείο version.json εμφανίστηκε κατά την εκτέλεση της έκδοσης 2 κακόβουλου λογισμικού που υποβλήθηκε στο VirusTotal

- 5 Δεκεμβρίου 2020: Το domain callback έκδοσης 2 (έκδοση M1) δημιουργήθηκε api.specialattributes [.] com δημιουργήθηκε

- 22 Ιανουαρίου 2021: Το αρχείο PKG έκδοση 2 (περιέχει δυαδικό M1) υποβλήθηκε στο VirusTotal

- 26 Ιανουαρίου 2021: Το Red Canary εντοπίζει το κακόβουλο λογισμικό Silver Sparrow έκδοση 1

- 9 Φεβρουαρίου 2021: Το Red Canary εντοπίζει το Silver Sparrow malware έκδοση 2 (έκδοση M1)

Η εταιρεία ασφαλείας Red Canary ανακάλυψε το νέο κακόβουλο λογισμικό, το οποίο στοχεύει σε Mac εξοπλισμένους με τους νέους επεξεργαστές M1. Το κακόβουλο λογισμικό ονομάζεται Silver Sparrow και χρησιμοποιεί το macOS Installer Javascript API για την εκτέλεση εντολών. Να τι πρέπει να γνωρίζετε.

Κανείς δεν ξέρει σίγουρα. Μόλις είστε σε Mac, το Silver Sparrow συνδέεται με έναν διακομιστή μία φορά την ώρα. Οι ερευνητές ασφάλειας ανησυχούν ότι θα μπορούσε να προετοιμάσει μια μεγάλη επίθεση.

Η εταιρεία ασφαλείας Red Canary πιστεύει ότι, ενώ η Silver Sparrow έχει ακόμη παραδώσει κακόβουλο ωφέλιμο φορτίο, θα μπορούσε να αποτελέσει μια αρκετά σοβαρή απειλή.

Το κακόβουλο λογισμικό έχει γίνει αξιοσημείωτο επειδή τρέχει στο τσιπ M1 της Apple. Αυτό δεν σημαίνει απαραίτητα ότι οι εγκληματίες στοχεύουν συγκεκριμένα M1 Macs, αλλά προτείνει ότι και οι M1 Mac και οι Intel Mac μπορούν να μολυνθούν.

Αυτό που είναι γνωστό είναι ότι οι μολυσμένοι υπολογιστές επικοινωνούν με έναν διακομιστή μία φορά την ώρα , επομένως μπορεί να είναι κάποια μορφή προετοιμασίας για μια μεγάλη επίθεση.

Το κακόβουλο λογισμικό χρησιμοποιεί το Mac OS Installer Javascript API για την εκτέλεση εντολών.

Η εταιρεία ασφαλείας μέχρι στιγμής δεν μπόρεσε να προσδιορίστε πώς οδηγούν οι εντολές σε οτιδήποτε άλλο, και έτσι είναι ακόμα άγνωστο σε ποιο βαθμό το Silver Sparrow αποτελεί απειλή. Ωστόσο, η εταιρεία ασφαλείας πιστεύει ότι το κακόβουλο λογισμικό είναι σοβαρό.

Από την πλευρά της Apple, η εταιρεία έχει ανακαλέσει το πιστοποιητικό που χρησιμοποιήθηκε για την υπογραφή του πακέτου που σχετίζεται με το κακόβουλο λογισμικό Silver Sparrow.

Παρά την συμβολαιογραφική υπηρεσία της Apple, οι προγραμματιστές κακόβουλου λογισμικού macOS έχουν στοχεύσει με επιτυχία προϊόντα Apple, συμπεριλαμβανομένων εκείνων που χρησιμοποιούν το τελευταίο τσιπ ARM όπως MacBook Pro, MacBook Air και Mac Mini.

Η Apple ισχυρίζεται ότι έχει «βιομηχανία- ο κορυφαίος "μηχανισμός προστασίας των χρηστών στη θέση του, αλλά η απειλή του κακόβουλου λογισμικού συνεχίζει να εμφανίζεται ξανά.

Πράγματι, φαίνεται ότι οι ηθοποιοί απειλής βρίσκονται ήδη μπροστά από το παιχνίδι, στοχεύοντας τα τσιπ M1 στα νήπια τους. Αυτό συμβαίνει παρά το γεγονός ότι πολλοί νόμιμοι προγραμματιστές δεν έχουν μεταφέρει τις εφαρμογές τους στη νέα πλατφόρμα.

Το κακόβουλο λογισμικό Silver Sparrow macOS αποστέλλει δυαδικά αρχεία για Intel και ARM, χρησιμοποιεί AWS και Akamai CDN

Οι ερευνητές εξήγησαν ότι το Silver Οι λειτουργίες του Sparrow στα φτερά του “Clipping Silver Sparrow: Outing macOS malware πριν πάρει την πτήση”.

Το νέο κομμάτι του κακόβουλου λογισμικού υπάρχει σε δύο δυαδικά αρχεία, μορφή Mach-Object που στοχεύει επεξεργαστές Intel x86_64 και Mach-O δυαδικό σχέδιο για Mac M1.

Το κακόβουλο λογισμικό macOS εγκαθίσταται μέσω πακέτων προγραμμάτων εγκατάστασης της Apple που ονομάζονται "update.pkg" ή "updater.pkg."

Τα αρχεία περιλαμβάνουν κώδικα JavaScript που εκτελείται πριν από την εκτέλεση του σεναρίου εγκατάστασης, ζητώντας από το χρήστη να επιτρέψει ένα πρόγραμμα "προσδιορίστε εάν μπορεί να εγκατασταθεί το λογισμικό."

Εάν ο χρήστης αποδεχτεί, ο κώδικας JavaScript εγκαθιστά ένα σενάριο με το όνομα verx.sh. Η ματαίωση της διαδικασίας εγκατάστασης σε αυτό το σημείο είναι μάταιη επειδή το σύστημα έχει ήδη μολυνθεί, σύμφωνα με το Malwarebytes.

Μόλις εγκατασταθεί, το σενάριο έρχεται σε επαφή με έναν διακομιστή εντολών και ελέγχου κάθε ώρα, ελέγχοντας εντολές ή δυαδικά αρχεία για εκτέλεση.

Το κέντρο εντολών και ελέγχου εκτελείται σε υποδομή δικτύων παράδοσης περιεχομένου (CDN) Amazon Web Services (AWS) και Akamai. Οι ερευνητές δήλωσαν ότι η χρήση υποδομής cloud καθιστά δυσκολότερη την παρεμπόδιση του ιού.

Παραδόξως, οι ερευνητές δεν εντόπισαν την ανάπτυξη του τελικού ωφέλιμου φορτίου, καθιστώντας έτσι τον απώτερο στόχο του κακόβουλου λογισμικού μυστήριο.

Σημείωσαν ότι ίσως το κακόβουλο λογισμικό περίμενε να πληρούνται ορισμένες προϋποθέσεις. Ομοίως, θα μπορούσε ενδεχομένως να εντοπίσει την παρακολούθηση από τους ερευνητές ασφαλείας, αποφεύγοντας έτσι την ανάπτυξη του κακόβουλου ωφέλιμου φορτίου.

Όταν εκτελούνται, τα δυαδικά αρχεία Intel x86_64 εκτυπώνουν το "Hello World" ενώ τα δυαδικά Mach-O εμφανίζουν "Το κάνατε ! »

Οι ερευνητές τα ονόμασαν« παρασκήνια δυαδικά »επειδή δεν παρουσίασαν κακοήθη συμπεριφορά. Επιπλέον, το κακόβουλο λογισμικό macOS έχει έναν μηχανισμό για να αφαιρεθεί, προσθέτοντας τις δυνατότητές του.

Ωστόσο, σημείωσαν ότι η δυνατότητα αυτόματης κατάργησης δεν χρησιμοποιήθηκε ποτέ σε καμία από τις μολυσμένες συσκευές. Το κακόβουλο λογισμικό αναζητά επίσης τη διεύθυνση URL img από την οποία έγινε λήψη μετά την εγκατάσταση. Υποστήριξαν ότι οι προγραμματιστές κακόβουλου λογισμικού ήθελαν να παρακολουθήσουν ποιο κανάλι διανομής ήταν το πιο αποτελεσματικό.

Οι ερευνητές δεν μπορούσαν να καταλάβουν πώς παραδόθηκε το κακόβουλο λογισμικό, αλλά τα πιθανά κανάλια διανομής περιλαμβάνουν ψεύτικες ενημερώσεις flash, πειρατικό λογισμικό, κακόβουλες διαφημίσεις ή νόμιμες εφαρμογές. εναπόκειται σε εμάς να υπερασπιστούμε εναντίον της τακτικής τους, ακόμα και όταν αυτές οι τακτικές δεν είναι απολύτως σαφείς. Αυτή είναι η κατάσταση με το Silver Sparrow, το νέο malware που στοχεύει macOS. Προς το παρόν, δεν φαίνεται να κάνει πάρα πολύ τρομερά, αλλά μπορεί να παράσχει πληροφορίες σχετικά με τις τακτικές που πρέπει να υπερασπιστούμε.

Τεχνικές προδιαγραφές του Silver Sparrow Malware

Σύμφωνα με την έρευνα των ερευνητών, υπάρχουν δύο εκδόσεις του κακόβουλου λογισμικού Silver Sparrow, που αναφέρονται ως «έκδοση 1» και «έκδοση 2».

Έκδοση κακόβουλου προγράμματος 1

- Όνομα αρχείου: updater.pkg (πακέτο προγράμματος εγκατάστασης για v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Έκδοση κακόβουλου προγράμματος 2

- Όνομα αρχείου: ενημέρωση .pkg (πακέτο προγράμματος εγκατάστασης για v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Εκτός από την αλλαγή των διευθύνσεων URL λήψης και των σχολίων σεναρίου, οι δύο εκδόσεις κακόβουλου λογισμικού είχαν μόνο μία σημαντική διαφορά. Η πρώτη έκδοση περιελάμβανε ένα δυαδικό Mach-O που έχει μεταγλωττιστεί για αρχιτεκτονική Intel x86_64, ενώ η δεύτερη έκδοση περιλάμβανε ένα δυαδικό Mach-O που δημιουργήθηκε για αρχιτεκτονικές Intel x86_64 και M1 ARM64. Αυτό είναι σημαντικό επειδή η αρχιτεκτονική M1 ARM64 είναι νέα και έχουν ανακαλυφθεί πολύ λίγες απειλές για τη νέα πλατφόρμα.

Τα δυαδικά αρχεία που έχουν μεταγλωττιστεί από Mach-O δεν φαίνεται να κάνουν τίποτα, επομένως ονομάζονται "bystander" δυαδικά αρχεία. "

Πώς διανέμεται το Silver Sparrow;Με βάση τις αναφορές, πολλές απειλές macOS διανέμονται μέσω κακόβουλων διαφημίσεων ως μεμονωμένων, αυτόνομων προγραμμάτων εγκατάστασης σε μορφή PKG ή DMG, που μεταμφιέζονται ως νόμιμη εφαρμογή - όπως το Adobe Flash Player - ή ως ενημερώσεις. Σε αυτήν την περίπτωση, ωστόσο, οι εισβολείς διανέμουν το κακόβουλο λογισμικό σε δύο ξεχωριστά πακέτα: το updater.pkg και το update.pkg. Και οι δύο εκδόσεις χρησιμοποιούν τις ίδιες τεχνικές για την εκτέλεση, διαφέρουν μόνο στη συλλογή του δυαδικού παρευρισκόμενου.

Ένα μοναδικό πράγμα για το Silver Sparrow είναι ότι τα πακέτα του προγράμματος εγκατάστασης αξιοποιούν το macOS Installer JavaScript API για την εκτέλεση ύποπτων εντολών. Ενώ κάποιο νόμιμο λογισμικό το κάνει επίσης, είναι η πρώτη φορά που γίνεται από κακόβουλο λογισμικό. Πρόκειται για απόκλιση από τη συμπεριφορά που παρατηρούμε συνήθως σε κακόβουλα προγράμματα εγκατάστασης macOS, τα οποία συνήθως χρησιμοποιούν σενάρια προεγκατάστασης ή μετά την εγκατάσταση για την εκτέλεση εντολών. Σε περιπτώσεις προεγκατάστασης και μετά την εγκατάσταση, η εγκατάσταση δημιουργεί ένα συγκεκριμένο μοτίβο τηλεμετρίας που μοιάζει με το εξής:

- Διαδικασία γονέα: package_script_service

- Διαδικασία: bash, zsh, sh, Python, ή άλλος διερμηνέας

- Γραμμή εντολών: περιέχει προεγκατάσταση ή μετά την εγκατάσταση

Αυτό το μοτίβο τηλεμετρίας δεν αποτελεί από μόνο του δείκτη κακίας υψηλής πιστότητας, επειδή ακόμη και νόμιμο λογισμικό χρησιμοποιεί τα σενάρια, αλλά αναγνωρίζει αξιόπιστα τους εγκαταστάτες που χρησιμοποιούν σενάρια προεγκατάστασης και μετά την εγκατάσταση. Το Silver Sparrow διαφέρει από αυτό που περιμένουμε να δούμε από κακόβουλα προγράμματα εγκατάστασης macOS συμπεριλαμβάνοντας εντολές JavaScript στο αρχείο XML ορισμού διανομής του πακέτου. Αυτό δημιουργεί ένα διαφορετικό μοτίβο τηλεμετρίας:

- Γονική διαδικασία: Installer

- Διαδικασία: bash

Όπως και με τα σενάρια προεγκατάστασης και μετά την εγκατάσταση, αυτό το μοτίβο τηλεμετρίας δεν αρκεί για να εντοπίσει μόνη της κακόβουλη συμπεριφορά. Τα σενάρια προεγκατάστασης και μετά την εγκατάσταση περιλαμβάνουν επιχειρήματα γραμμής εντολών που προσφέρουν ενδείξεις για το τι πραγματικά εκτελείται. Οι κακόβουλες εντολές JavaScript, από την άλλη πλευρά, εκτελούνται χρησιμοποιώντας τη νόμιμη διαδικασία εγκατάστασης macOS και προσφέρουν πολύ μικρή ορατότητα στα περιεχόμενα του πακέτου εγκατάστασης ή στον τρόπο με τον οποίο αυτό το πακέτο χρησιμοποιεί τις εντολές JavaScript.

Γνωρίζουμε ότι το κακόβουλο λογισμικό εγκαταστάθηκε μέσω πακέτων προγραμμάτων εγκατάστασης της Apple (αρχεία .pkg) με το όνομα update.pkg ή updater.pkg. Ωστόσο, δεν γνωρίζουμε πώς παραδόθηκαν αυτά τα αρχεία στον χρήστη.

Αυτά τα αρχεία .pkg περιελάμβαναν κώδικα JavaScript, με τέτοιο τρόπο ώστε ο κώδικας να εκτελείται στην αρχή, πριν ξεκινήσει πραγματικά η εγκατάσταση . Στη συνέχεια, θα ερωτηθεί ο χρήστης εάν θέλει να επιτρέψει την εκτέλεση ενός προγράμματος "για να προσδιορίσει εάν μπορεί να εγκατασταθεί το λογισμικό."

Το πρόγραμμα εγκατάστασης του Silver Sparrow λέει στον χρήστη:

"Αυτό το πακέτο θα εκτελέσει ένα πρόγραμμα για να προσδιορίσει εάν μπορεί να εγκατασταθεί το λογισμικό."

Αυτό σημαίνει ότι, εάν επρόκειτο να κάνετε κλικ στο Συνέχεια, αλλά στη συνέχεια σκεφτείτε καλύτερα και κλείστε το πρόγραμμα εγκατάστασης, αυτό θα ήταν πολύ αργά. Είχατε ήδη μολυνθεί.

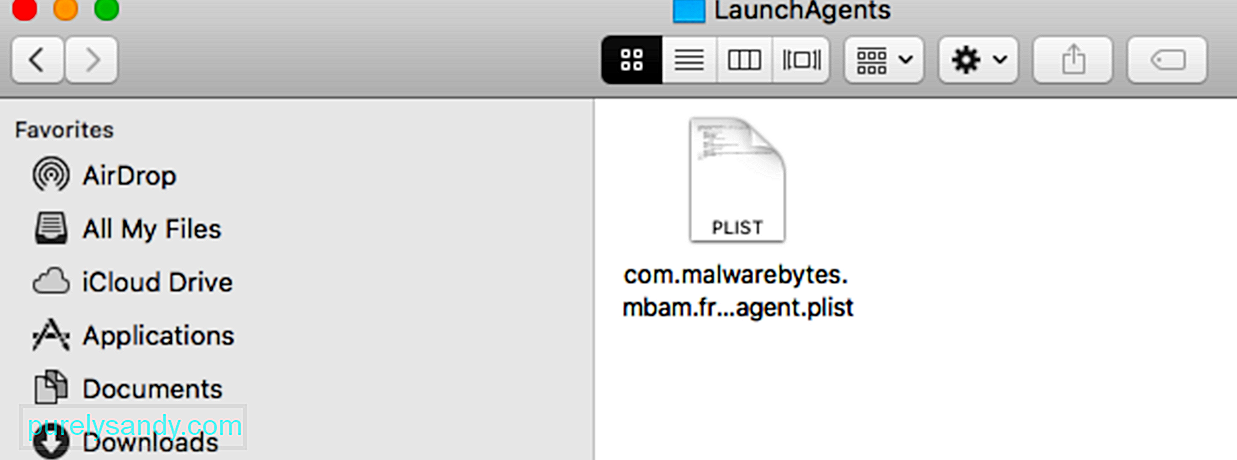

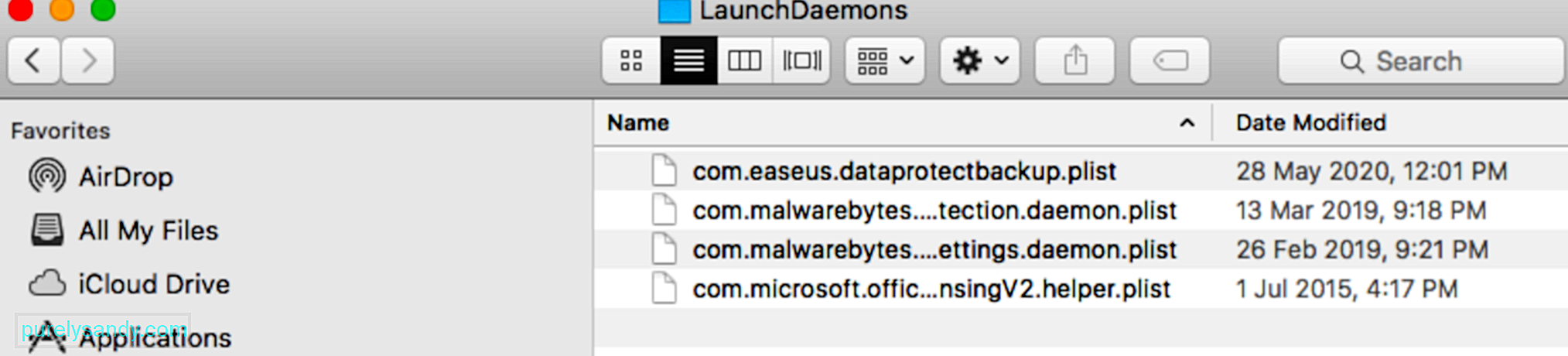

Μια άλλη ένδειξη κακόβουλης δραστηριότητας ήταν η διαδικασία PlistBuddy που δημιουργούσε ένα LaunchAgent στο Mac σας.

Το LaunchAgents παρέχει έναν τρόπο να καθοδηγήσετε το launchd, το σύστημα αρχικοποίησης macOS, να εκτελείτε περιοδικά ή αυτόματα εργασίες. Μπορούν να γραφτούν από οποιονδήποτε χρήστη στο τελικό σημείο, αλλά συνήθως εκτελούνται και ως χρήστης που τους γράφει.

Υπάρχουν πολλοί τρόποι δημιουργίας λιστών ιδιοτήτων (plists) σε macOS και μερικές φορές οι hackers χρησιμοποιούν διαφορετικές μεθόδους για να καλύψουν τις ανάγκες τους. Ένας τέτοιος τρόπος είναι μέσω του PlistBuddy, ενός ενσωματωμένου εργαλείου που σας επιτρέπει να δημιουργείτε διάφορες λίστες ιδιοτήτων σε ένα τελικό σημείο, συμπεριλαμβανομένων των LaunchAgents. Μερικές φορές οι χάκερ στρέφονται στο PlistBuddy για να διαπιστώσουν την επιμονή τους και κάτι τέτοιο επιτρέπει στους υπερασπιστές να επιθεωρούν εύκολα τα περιεχόμενα ενός LaunchAgent χρησιμοποιώντας EDR, επειδή όλες οι ιδιότητες του αρχείου εμφανίζονται στη γραμμή εντολών πριν από τη σύνταξη.

Στο Silver Sparrow's περίπτωση, αυτές είναι οι εντολές που γράφουν το περιεχόμενο της λίστας:

- PlistBuddy -c "Add: Label string init_verx" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Προσθήκη: RunAtLoad bool true" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Προσθήκη: StartInterval integer 3600" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Add: ProgramArguments array" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Προσθήκη: ProgramArguments: 0 string '/ bin / sh'" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c «Προσθήκη: ProgramArguments: 1 string -c» /Library/Launchagents/init_verx.plist

Το LaunchAgent Plist XML θα μοιάζει με το ακόλουθο:

Ετικέτα

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

"~ / Βιβλιοθήκη / Εφαρμογή \\ Υποστήριξη / verx_updater / verx. sh ”[timestamp] [δεδομένα από τη λήψη του αρχείου]

Το Silver Sparrow περιλαμβάνει επίσης έναν έλεγχο αρχείων που προκαλεί την αφαίρεση όλων των μηχανισμών επιμονής και των σεναρίων ελέγχοντας την παρουσία ~ / Library /._ insu στο δίσκο. Εάν το αρχείο υπάρχει, το Silver Sparrow αφαιρεί όλα τα στοιχεία του από το τελικό σημείο. Οι καταστροφές που αναφέρθηκαν από το Malwarebytes (d41d8cd98f00b204e9800998ecf8427e) έδειξαν ότι το αρχείο ._insu ήταν κενό.

εάν [-f ~ / Library /._ insu]

τότε

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Library / Application \\ Support / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

Στο τέλος της εγκατάστασης, το Silver Sparrow εκτελεί δύο εντολές εντοπισμού για τη δημιουργία δεδομένων για ένα αίτημα HTTP POST για μπούκλα που υποδεικνύει ότι πραγματοποιήθηκε η εγκατάσταση. Το ένα ανακτά το UUID του συστήματος για αναφορά, και το δεύτερο βρίσκει τη διεύθυνση URL που χρησιμοποιήθηκε για τη λήψη του αρχικού αρχείου πακέτου.

Εκτελώντας ένα ερώτημα sqlite3, το κακόβουλο λογισμικό βρίσκει την αρχική διεύθυνση URL από την οποία έλαβε το PKG, δίνοντας στους κυβερνοεγκληματίες ένα ιδέα επιτυχών καναλιών διανομής. Συνήθως βλέπουμε αυτό το είδος δραστηριότητας με κακόβουλο adware σε macOS: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'select LSQuarantineDataURLString from LSQuarantineEvent όπου LSQuarantineDataURLString όπως "[redctamp" > Τρόπος κατάργησης κακόβουλου λογισμικού Silver Sparrow από Mac

Η Apple πήρε γρήγορα μέτρα για να παρακάμψει τα πιστοποιητικά προγραμματιστών που επέτρεψαν την εγκατάσταση του κακόβουλου λογισμικού Silver Sparrow. Επομένως, δεν θα είναι πλέον δυνατή η πραγματοποίηση περαιτέρω εγκαταστάσεων.

Οι πελάτες της Apple συνήθως προστατεύονται από κακόβουλο λογισμικό, επειδή πρέπει να είναι συμβολαιογραφικό όλο το λογισμικό που λαμβάνεται εκτός του Mac App Store. Σε αυτήν την περίπτωση φαίνεται ότι οι δημιουργοί κακόβουλου λογισμικού μπόρεσαν να αποκτήσουν ένα πιστοποιητικό που χρησιμοποιήθηκε για την υπογραφή του πακέτου.

Χωρίς αυτό το πιστοποιητικό, το κακόβουλο λογισμικό δεν μπορεί πλέον να μολύνει περισσότερους υπολογιστές.

Ένας άλλος τρόπος ανίχνευσης του Silver Sparrow είναι να αναζητήσετε την παρουσία δεικτών για να επιβεβαιώσετε εάν αντιμετωπίζετε μόλυνση με Silver Sparrow ή κάτι άλλο:

- Αναζητήστε μια διαδικασία που φαίνεται να εκτελεί το PlistBuddy σε συνδυασμό με μια γραμμή εντολών που περιέχει τα εξής: LaunchAgents και RunAtLoad και true. Αυτό το αναλυτικό βοηθά στην εύρεση πολλών οικογενειών κακόβουλου λογισμικού macOS που δημιουργούν επιμονή στο LaunchAgent

- Αναζητήστε μια διαδικασία που φαίνεται να εκτελείται sqlite3 σε συνδυασμό με μια γραμμή εντολών που περιέχει: LSQuarantine. Αυτό το αναλυτικό βοηθά στην εύρεση πολλών οικογενειών κακόβουλου λογισμικού macOS που χειρίζονται ή αναζητούν μεταδεδομένα για ληφθέντα αρχεία.

- Αναζητήστε μια διαδικασία που φαίνεται να εκτελείται σε συνδυασμό με μια γραμμή εντολών που περιέχει: s3.amazonaws.com. Αυτό το αναλυτικό βοηθά στην εύρεση πολλών οικογενειών κακόβουλου λογισμικού macOS που χρησιμοποιούν κάδους S3 για διανομή.

Η παρουσία αυτών των αρχείων υποδηλώνει επίσης ότι η συσκευή σας έχει παραβιαστεί είτε με την έκδοση 1 είτε με την έκδοση 2 του Silver Sparrow malware :

- ~ / Library /._ insu (κενό αρχείο που χρησιμοποιείται για να σηματοδοτήσει το κακόβουλο λογισμικό για να διαγραφεί)

- /tmp/agent.sh (shell script εκτελέστηκε για εγκατάσταση callback)

- /tmp/version.json (λήψη του αρχείου από το S3 για προσδιορισμό της ροής εκτέλεσης)

- /tmp/version.plist (το version.json μετατράπηκε σε λίστα ιδιοτήτων)

Για κακόβουλο λογισμικό Έκδοση 1:

- Όνομα αρχείου: updater.pkg (πακέτο προγράμματος εγκατάστασης για v1) ή updater (bystander Mach-O Intel binary in v1 package)

- MD5: 30c9bc7d40454e501c358f77449071aa ή c668003c9c5b1689ba47a431512b03cc

- s3 [.] com (S3 bucket holding version.json for v1)

- ~ / Library / Application Support / agent_updater / agent.sh (σενάριο v1 που εκτελείται κάθε ώρα)

- / tmp / agent (αρχείο που περιέχει τελικό ωφέλιμο φορτίο v1 εάν διανέμεται)

- ~ / Library / Launchagents / agent.plist (v1 εμμονικός μηχανισμός)

- ~ / Library / Launchagents / init_agent.plist (v1 Μηχανισμός εμμονής)

- Αναγνωριστικό προγραμματιστή Saotia Seay (5834W6MYX3) - v1 bystander δυαδική υπογραφή που ανακλήθηκε από την Apple

Για κακόβουλο λογισμικό Έκδοση 2:

- Όνομα αρχείου: update.pkg (πακέτο προγράμματος εγκατάστασης για v2) ή tasker.app/Contents/MacOS/tasker (bystander Mach-O Intel & amp; M1 binary in v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 or b370191239fef li>

- s3.amazonaws [.] com (S3 bucket holding version.json for v2)

- ~ / Βιβλιοθήκη / Υποστήριξη εφαρμογών / verx_updater / verx.sh (σενάριο v2 που εκτελείται κάθε ώρα)

- / tmp / verx (αρχείο που περιέχει τελικό ωφέλιμο φορτίο v2 εάν διανέμεται)

- ~ / Library / Launchagents / verx.plist (v2 εμμονικός μηχανισμός)

- ~ / Library / Launchagents / init_verx.plist (v2 εμμονής μηχανισμός)

- Αναγνωριστικό προγραμματιστή Julie Willey (MSZ3ZH74RK) - Ανάκληση δυαδικής υπογραφής bystander από την Apple

Για να διαγράψετε το κακόβουλο λογισμικό Silver Sparrow, αυτά είναι τα βήματα που μπορείτε να κάνετε:

1. Σάρωση χρησιμοποιώντας λογισμικό προστασίας από κακόβουλο λογισμικό.Η καλύτερη άμυνα από κακόβουλο λογισμικό στον υπολογιστή σας θα είναι πάντα ένα αξιόπιστο λογισμικό προστασίας από κακόβουλο λογισμικό όπως το Outbyte AVarmor. Ο λόγος είναι απλός, ένα λογισμικό προστασίας από κακόβουλο λογισμικό σαρώνει ολόκληρο τον υπολογιστή σας, εντοπίζει και αφαιρεί τυχόν ύποπτα προγράμματα, ανεξάρτητα από το πόσο καλά κρυμμένα είναι. Η μη αυτόματη αφαίρεση κακόβουλου λογισμικού μπορεί να λειτουργήσει, αλλά υπάρχει πάντα η πιθανότητα να χάσετε κάτι. Δεν υπάρχει ένα καλό πρόγραμμα προστασίας από κακόβουλο λογισμικό.

2. Διαγραφή προγραμμάτων, αρχείων και φακέλων Silver Sparrow.

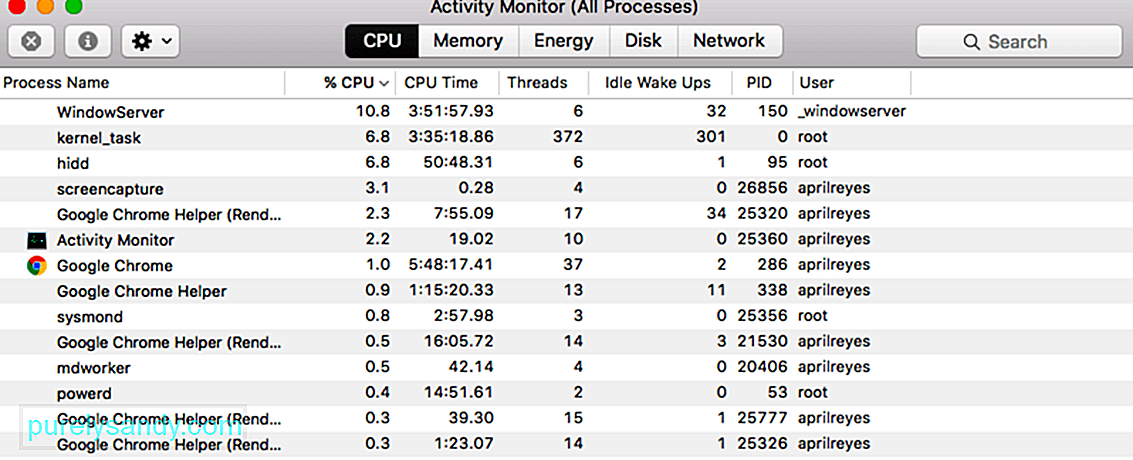

Για να διαγράψετε το κακόβουλο λογισμικό Silver Sparrow στο Mac σας, μεταβείτε πρώτα στην Παρακολούθηση δραστηριότητας και τερματίστε τυχόν ύποπτες διαδικασίες. Διαφορετικά, θα λαμβάνετε μηνύματα σφάλματος όταν προσπαθείτε να το διαγράψετε. Για να μεταβείτε στο Activity Monitor, ακολουθήστε τα παρακάτω βήματα:

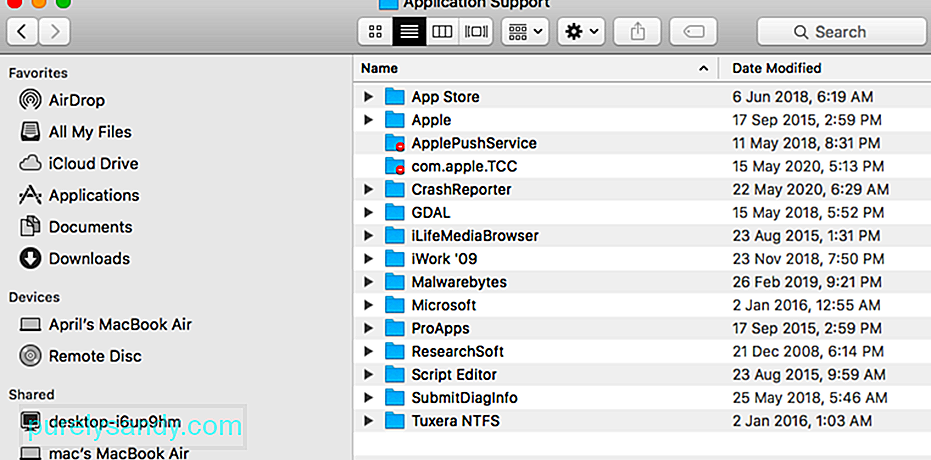

Αφού διαγράψετε τυχόν ύποπτα προγράμματα, θα πρέπει επίσης να διαγράψετε το σχετικό με το κακόβουλο λογισμικό αρχεία και φακέλους. Ακολουθούν τα βήματα που πρέπει να ακολουθήσετε:

Μετά τη μη αυτόματη διαγραφή του κακόβουλου λογισμικού από τους σκληρούς δίσκους του υπολογιστή σας, θα χρειαστεί επίσης να απεγκαταστήσετε τυχόν επεκτάσεις προγράμματος περιήγησης κορυφαίων αποτελεσμάτων. Μεταβείτε στις Ρυθμίσεις & gt; Επεκτάσεις στο πρόγραμμα περιήγησης που χρησιμοποιείτε και καταργήστε τυχόν επεκτάσεις που δεν γνωρίζετε. Εναλλακτικά, μπορείτε να επαναφέρετε το πρόγραμμα περιήγησής σας από προεπιλογή, καθώς αυτό θα καταργήσει επίσης τυχόν επεκτάσεις.

ΣύνοψηΤο κακόβουλο λογισμικό Silver Sparrow παραμένει μυστήριο επειδή δεν πραγματοποιεί λήψη πρόσθετων ωφέλιμων φορτίων ακόμα και μετά από μεγάλο χρονικό διάστημα. Αυτό σημαίνει ότι δεν έχουμε ιδέα τι σχεδιάστηκε να κάνει το κακόβουλο λογισμικό, αφήνοντας τους χρήστες Mac και τους ειδικούς ασφαλείας προβληματισμένοι σχετικά με το τι πρέπει να κάνουν. Παρά την έλλειψη κακόβουλων δραστηριοτήτων, η παρουσία του ίδιου του κακόβουλου λογισμικού αποτελεί απειλή για τις μολυσμένες συσκευές. Ως εκ τούτου, θα πρέπει να αφαιρεθεί αμέσως και όλα τα ίχνη του θα πρέπει να διαγραφούν.

Βίντεο YouTube: Όλα όσα πρέπει να γνωρίζετε πότε μολύνεται ο Mac με νέο κακόβουλο λογισμικό Silver Sparrow

09, 2025